고정 헤더 영역

상세 컨텐츠

본문

안녕하세요, 오늘의 토픽은 'AWS' 2차 비밀번호 설정하기 입니다.

이게 왜 중요해? 라고 생각하는 사람도 있을 텐데요, 실제 기사를 살펴보겠습니다.

https://news.mt.co.kr/mtview.php?no=2022050915224197505

"이용료만 3억원, 죽도록 후회"…해커에 털린 클라우드 개발자 - 머니투데이

가상화폐 채굴에 악용…클라우드 계정 해킹 잇따라불과 14분 만에 이용료 42만원 결제되기도국내 스타트업 개발자 A씨는 최근 자신의 AWS(아마존웹서비스) 계정이 갑자...

news.mt.co.kr

국내 스타트업 개발자 A씨는 최근 자신의 AWS(아마존웹서비스) 계정이 갑자기 정지됐다는 메일을 받았다. 로그인 후 이용료 청구서를 확인한 A씨는 말문이 막혔다. 26만 달러(약 3억3100만원)라는, 생전 처음 보는 숫자가 찍혀 있었기 때문이다. 누군가 A씨 계정을 해킹해 클라우드 서비스 트래픽 3억원 어치를 사용한 것. 그날 해킹이 의심된다며 AWS에서 보낸 메일 외엔 별 다른 안내는 없었다. A씨는 한 온라인 커뮤니티에 "그 메일을 제 때 못본 게 죽도록 후회가 된다"며 "연봉을 훌쩍 넘는 돈을 내라니 죽고 싶을 정도"라고 호소했다.

머니투데이

아마 위 사례에 대해 이미 들어보신 분들도 계실겁니다. 실제로 AWS를 사용하기 전 가장 두려워지는 부분이 바로 '해킹'인데요, 저 역시 주변 사람들이 AWS 해킹 얘기(코인 채굴단에게 토큰 털려서 몇억, 몇천이 청구됐다더라...)로 겁을 줘서 아직도 좀 무서운 게 사실입니다.. 하지만 개발자인데, 그리고 우리는 2학기 프로젝트를 진행하는 싸피생인데..! 배포를 안 해본다는 건 어불성설이지 않나요? 그래서 이번 기사는 2차 비밀전호를 설정함으로써 싸피인들이 더 마음 놓고 배포 경험을 할 수 있었으면 하는 바람으로 작성되었습니다. 그럼 차근차근 시작해보겠습니다.

0. 계정 생성

해당 토픽은 AWS 계정이 있다는 가정 하에 진행됩니다. AWS 계정이 없다면 미리 생성해주세요.

※ 신용카드 정보 입력 시 100원이 출금 후 입금됩니다.

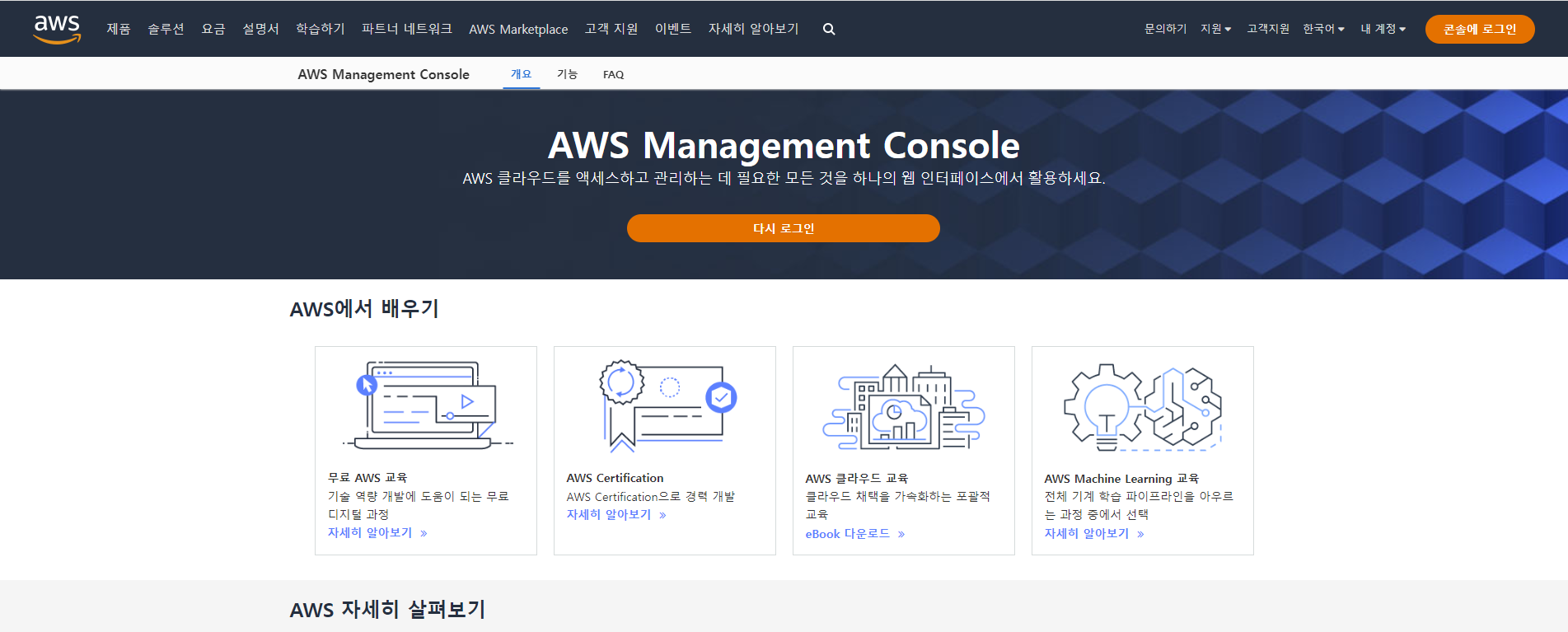

1. 콘솔에 로그인

먼저, AWS 홈페이지 우측 상단에 위치한 '콘솔에 로그인' 버튼을 클릭합니다.

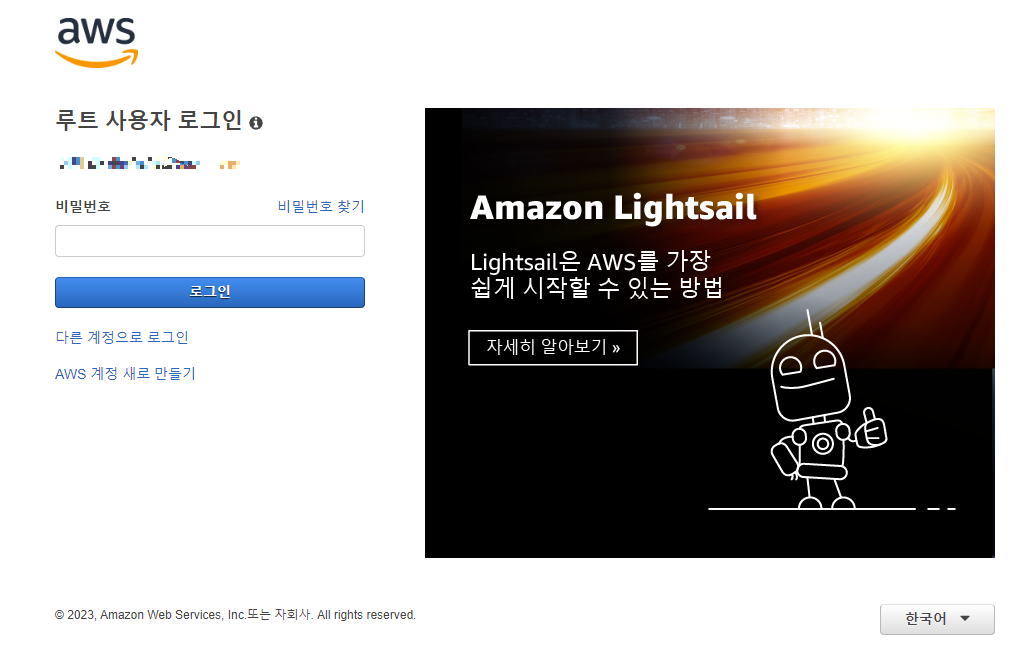

루트 사용자 선택 후, 가입한 이메일 주소를 입력합니다.

다음 버튼을 누른 후 비밀번호를 입력합니다.

제대로 이메일, 비밀번호가 작성되었다면 로그인 버튼을 누른 다음 콘솔홈으로 이동하게 됩니다.

2.보안자격증명 진입

다음으로 보안자격증명 진입입니다.

콘솔홈의 우측 상단에 위치한 이름을 클릭합니다.

이름 클릭 후 나타난 목록 중 '보안 자격 증명' 을 선택합니다.

해당 메뉴에서 AWS 보안 설정을 진행할 수 있습니다.

3. 멀티팩터(MFA : Multi-Factor Authentication) 인증 활성화

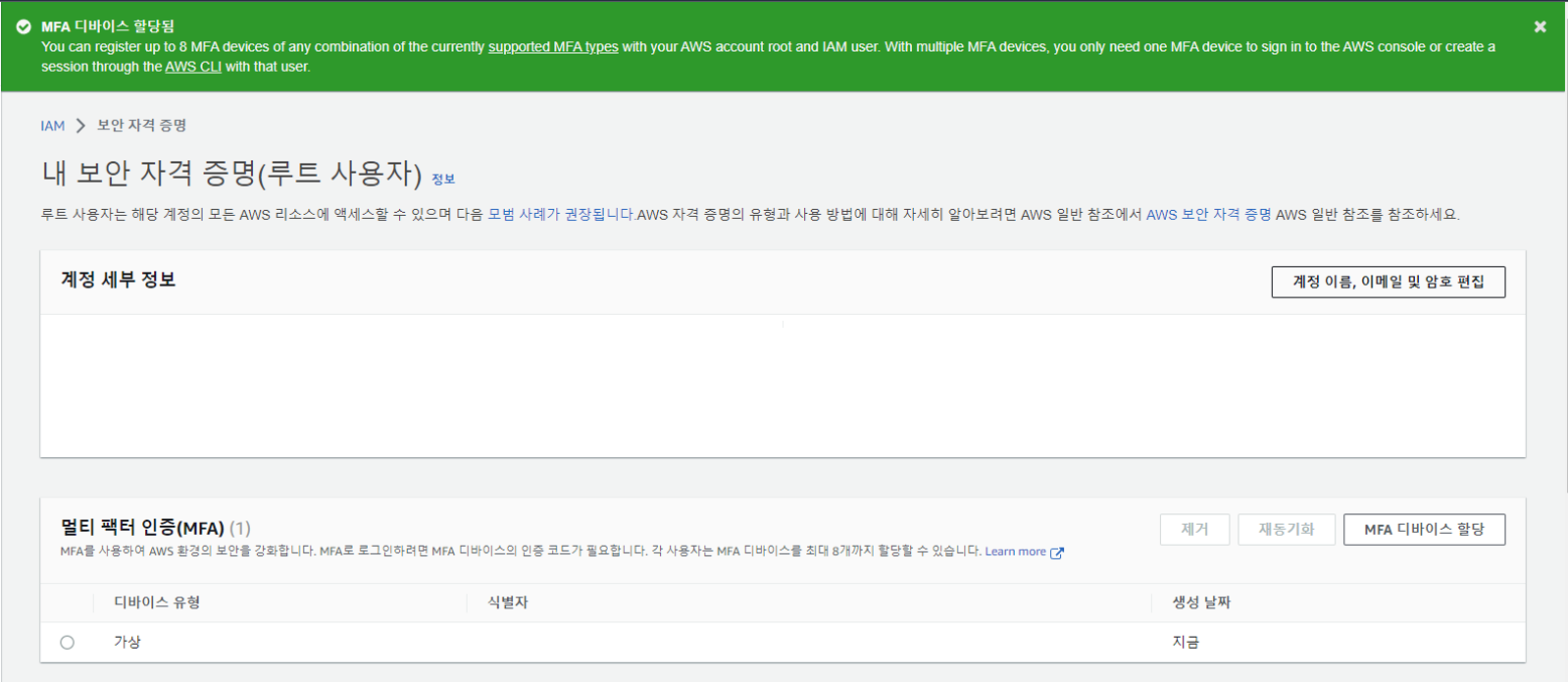

보안 자격 증명에서 MFA 인증을 활성화 해주어야 합니다.

다중 인증(MFA)은 사용자에게 암호 이외의 추가 정보를 입력하도록 요구하는 다중 단계 계정 로그인 과정입니다. 예를 들어, 사용자에게 암호와 더불어 이메일로 전송된 코드 입력, 보안 암호 질문에 응답, 지문 스캔 등을 요청할 수 있습니다. 두 번째 인증 양식을 사용하면 시스템 암호 도용 시 무단 계정 액세스를 방지하는 데 도움이 됩니다.

AWS 공식 홈페이지

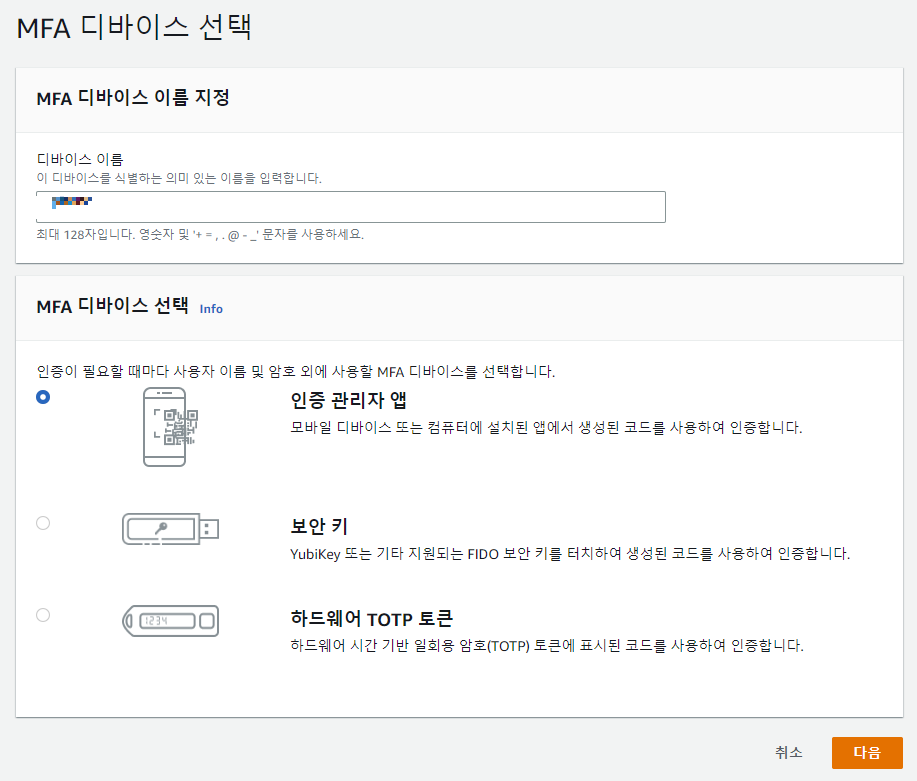

MFA 할당을 클릭합니다.

디바이스 이름을 작성했다면 디바이스 선택에서 원하는 옵션을 고른 후 '다음' 버튼 누릅니다. 저는 인증 관리자 앱(가상 인증 앱)을 선택하고 넘어가겠습니다. 이 방식은 모바일 디바이스(혹은 컴퓨터)에 설치된 Authenticator 앱을 통해 2차 인증을 받는 방법입니다.

인증 관리자 앱(가상 인증 앱)

가상 인증 앱은 시간 기반 일회성 암호 (TOTP) 알고리즘을 구현 하고 단일 장치에서 여러 토큰을 지원합니다. 가상 인증자는 AWS GovCloud(US) 리전 및 기타 AWS 리전의 IAM 사용자에게 지원됩니다. 스마트폰 유형에 맞는 앱 스토어에서 스마트폰용 앱을 설치할 수 있습니다. 일부 앱 공급자는 웹 및 데스크톱 응용 프로그램도 사용할 수 있습니다. 예제는 다음 표를 참조하십시오.

보안키

FIDO 인증 하드웨어 보안 키는 Yubico와 같은 타사 제공업체에서 제공합니다. FIDO Alliance는 모든 FIDO 인증 제품 목록을 관리합니다. FIDO 사양과 호환됩니다. FIDO 인증 표준은 암호보다 더 안전한 강력한 피싱 방지 인증을 가능하게 하는 공개 키 암호화를 기반으로 합니다. FIDO 보안 키는 단일 보안 키를 사용하여 여러 루트 계정 및 IAM 사용자를 지원합니다.

하드웨어 TOTP 토큰

하드웨어 토큰은 TOTP 알고리즘 도 지원하며 타사 공급자인 Thales에서 제공합니다. 이러한 토큰은 AWS 계정에서만 사용할 수 있습니다. 자세한 내용은 하드웨어 MFA 디바이스 활성화 단원을 참조하십시오. 제조업체에서 전자 열쇠 또는 디스플레이 카드 장치 로 이러한 토큰을 직접 구매할 수 있습니다.

AWS 공식 홈페이지

4. Authenticator 앱 설치

다음 단계 진행을 위해 Google Authenticator를 설치하겠습니다.

빨간 박스를 순서대로 클릭하여 QR 코드 스캔 화면을 준비합니다.

5. 디바이스 카메라를 통해 QR코드 스캔

QR코드 표시를 선택한 후, QR코드가 나타나면 모바일 디바이스로 스캔합니다.

6자리 숫자가 뜰 텐데, 시간 안에 MFA 코드1에 처음 뜬 6자리 숫자를 입력하고, MFA코드2에는 다음으로 뜬 6자리 숫자를 입력합니다. (동일한 숫자 입력X)

무사히 MFA 설정 완료시 다음과 같은 화면이 뜹니다.

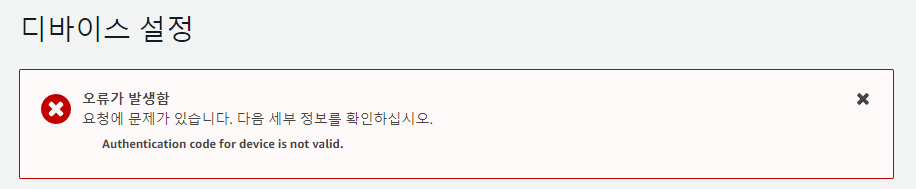

' 요청에 문제가 있습니다. 다음 세부 정보를 확인하십시오.

Authentication code for device is not vaild. '

만약 이런 오류가 뜬다면 AWS 콘솔 로그아웃 후 일정시간(15분 정도) 후에 다시 로그인 한 다음 다시 MFA 등록을 진행하면 된다고 합니다.

- 오류가 뜨는 원인

1. AWS 자체 오류 ▶ 일정 시간이 지난 후 다시 시도하면 해결 / 혹은 설정코드 직접 입력으로 해결

2. MFA코드1과 MFA코드2에 동일한 숫자를 입력 ▶ 사용자 실수. 연속으로 나오는 두 개의 여섯자리 숫자를 차례로 입력해주어야 함

3. MFA코드1과 MFA코드2에 숫자 3개씩 입력 ▶ 사용자 실수. 각 입력칸에는 반드시 여섯자리 숫자가 와야 하므로 2와 마찬가지로 연속되어 나오는 두 개의 여섯자리 숫자를 차례로 입력

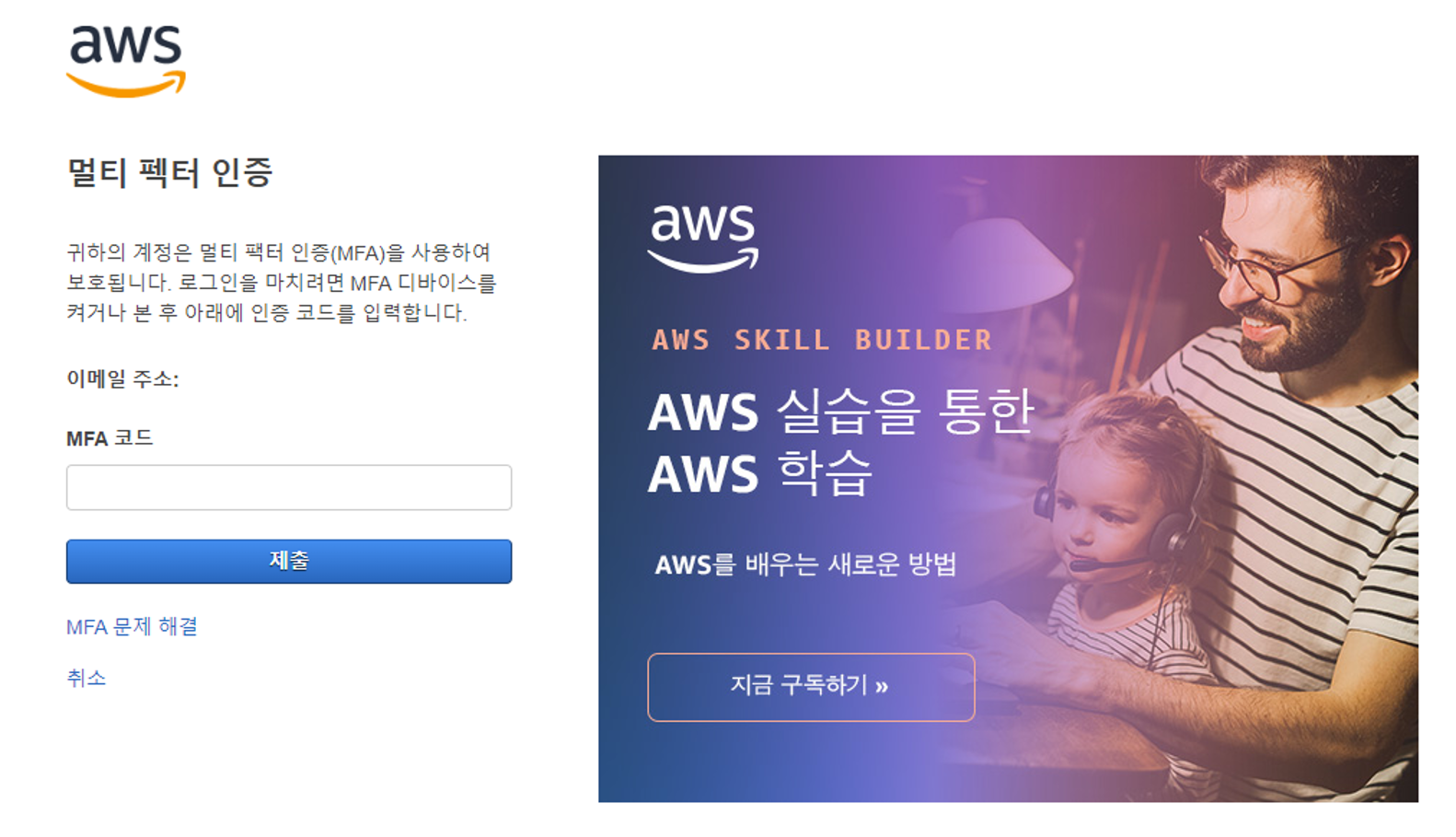

6. 테스트

MFA 등록이 제대로 됐는지 확인하기 위해 로그아웃 후 다시 로그인해봅니다.

위와 같이 MFA 코드를 입력하라는 창이 뜬다면, 적용완료입니다.

사용자 추가

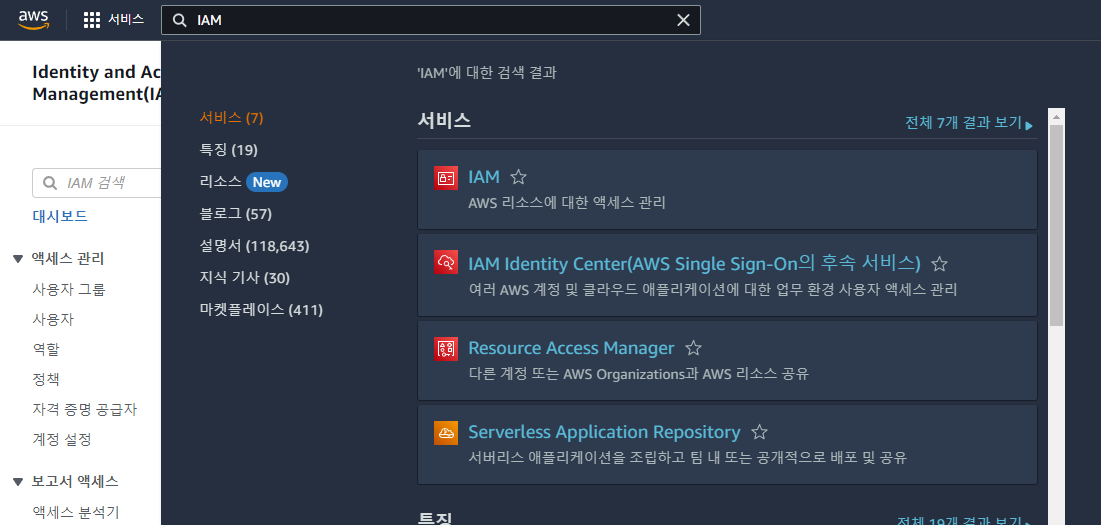

서비스 검색창에 IAM을 검색한 후 선택합니다

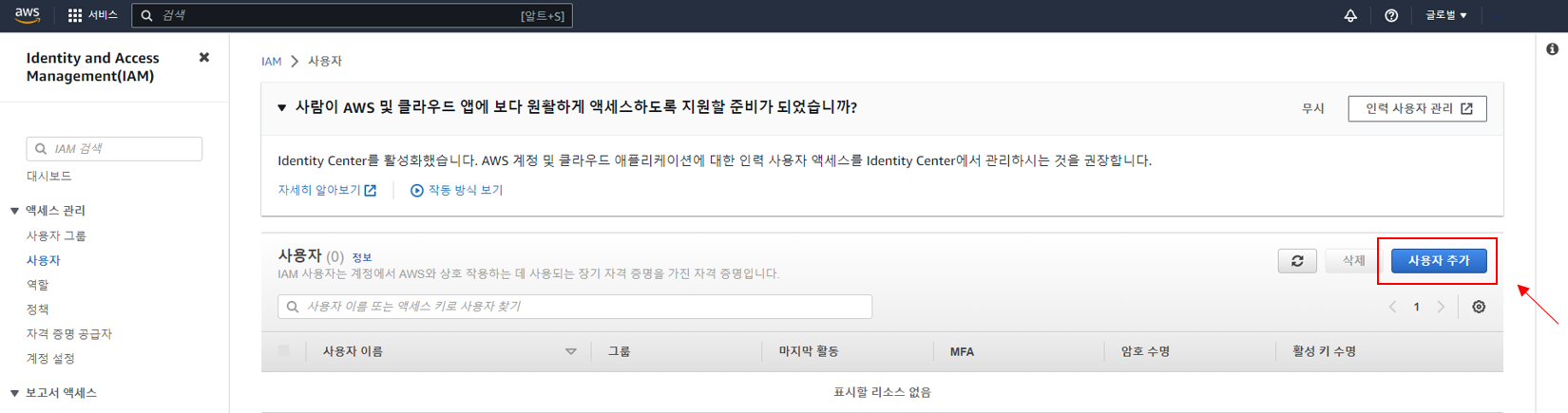

IAM의 '사용자'로 이동합니다.

사용자 추가를 클릭합니다.

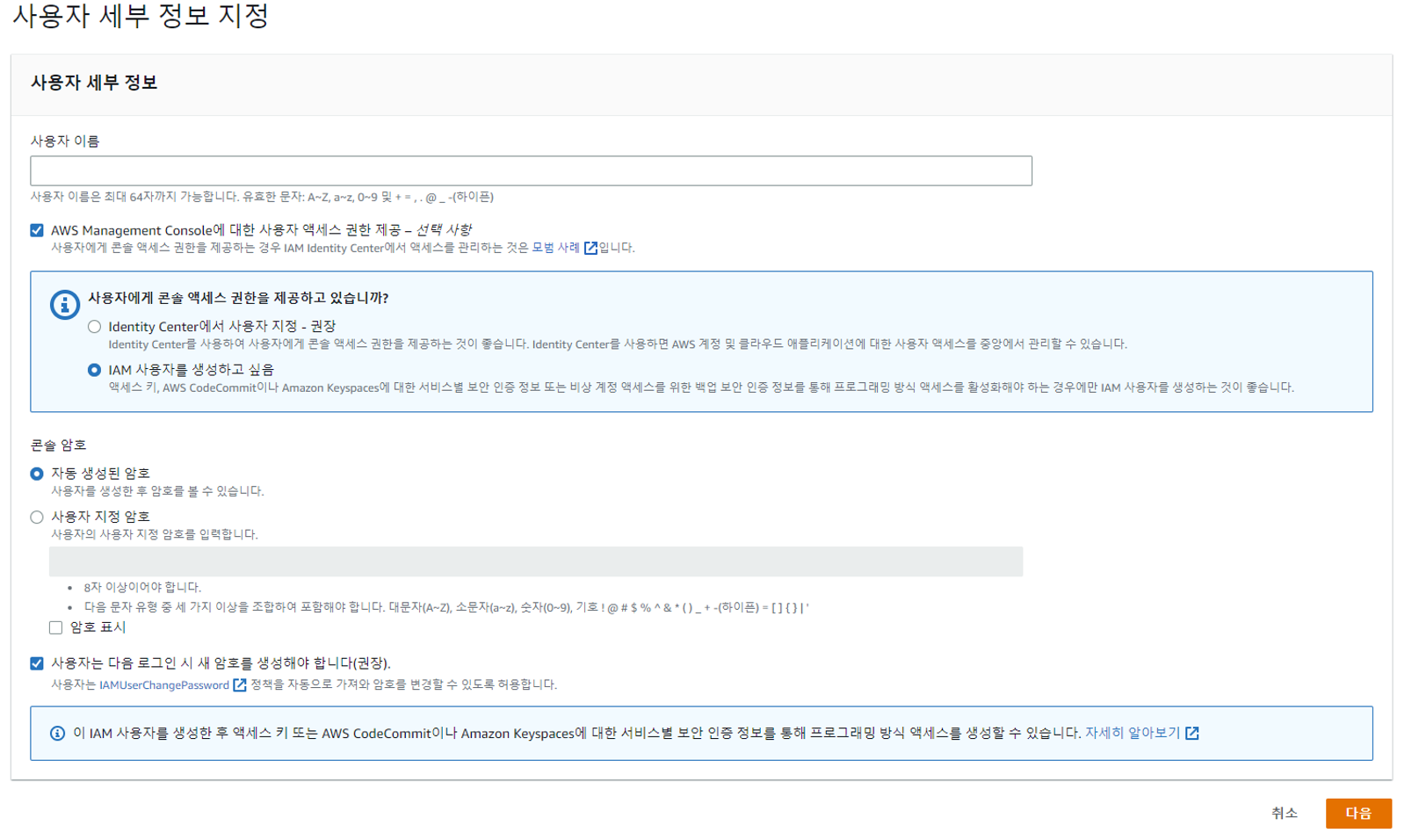

사용자 이름을 작성합니다. 그외 선택사항은 아래를 따릅니다.

< Chceck List >

✅ AWS Management Console에 대한 사용자 액세스 권한 제공

✅ IAM 사용자를 생성하고 싶음

✅ 자동 생성된 암호

✅ 사용자는 다음 로그인 시 새 암호를 생성해야 합니다

권한 설정을 확인합니다.

사용자 생성을 클릭하면 사용자 추가가 완료됩니다.

MFA 인증 설정 해주는 것도 잊지 맙시다 :)

이렇게 오늘은 AWS 계정 보안 방법에 대해 알아보았는데요, 비용이 청구되는 작업인 만큼 보안에 한 번 더 신경쓴다면 좋을 것 같습니다. 그럼 이상으로 오늘의 토픽을 마무리해보겠습니다.

읽어주셔서 감사합니다.

참고

아마존 AWS 2차 비밀번호(MFA)설정으로 해킹 막는 방법

'[8기 SSAFYcial] 싸피의 모든 것' 카테고리의 다른 글

| [3월] 삼성 임직원 멘토링 간담회 후기 - 백엔드 클라우드 (0) | 2023.03.19 |

|---|---|

| [2월] :: 백엔드 탐구생활 :: 뭐 하고 계세요? Spring Security요 (0) | 2023.02.27 |

| [1월] :: 백엔드 탐구생활 :: RESTful API의 모든 것 (0) | 2023.01.30 |

| [1월] :: 면접 질문 파헤치기 :: 객체지향 5원칙 "SOLID" 를 알아보자 (0) | 2023.01.13 |

| [12월] 비전공자의 넓고 얕은 SSAFY이야기 String ver4 = "수학" (0) | 2022.12.31 |